Das Yin-Yang-Prinzip: Agile Security

Yin und Yang sind sogenannte Gegensatzpaare. Gegensätze ziehen sich an. Sie ergänzen sich. Sie bedingen sich. Mal ist das Yin stärker, mal tritt das Yang in den Vordergrund. Der Schlüssel dabei ist ein langfristiges Gleichgewicht. Ist dieses etabliert verstärken sich die Paare und bilden ein perfektes Ganzes.

Gilt dieses Prinzip auch für das Paar Agilität und IT-Sicherheit - also für agile Vorgehensmodelle und Sicherheitsanforderungen in Produkt-, Software- und Infrastrukturprojekten?

Konkrete Lösungsansätze zur angewandten IT-Sicherheit in agilen Projekten

Alles eine Frage der Verantwortung

Das erste Yin-Yang Prinzip der Agile Security

Erwirke durchgehende Ende-zu-Ende Verantwortung für die Security eines Produktes!

INVEST in Security. Agil und methodisch.

Das zweite Yin-Yang Prinzip der Agile Security

Verankern Sie die Security individuell in der jeweiligen agilen Methode und sprechen Sie drüber!

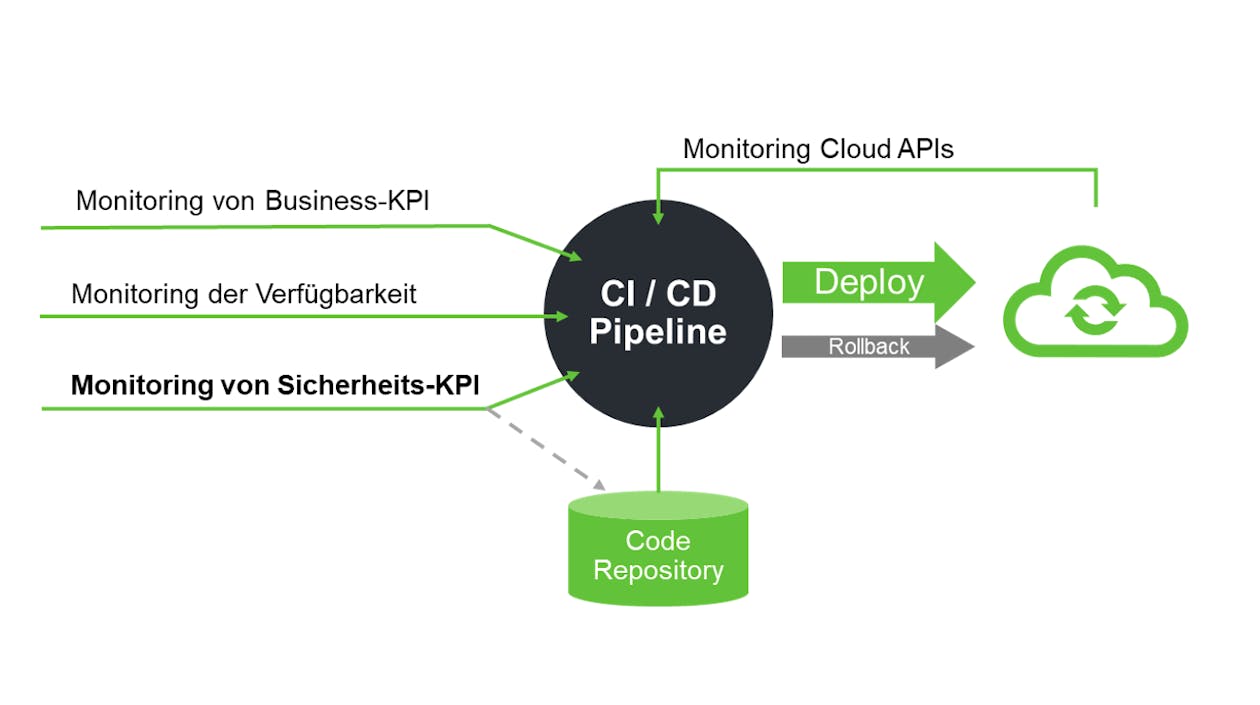

Geschwindigkeit x Komplexität = Automatisierung

Das dritte Yin-Yang Prinzip der Agile Security

Investiere in Test- und Security Automatisierung als unabdingbare Versicherung für eine agile Pace.

Das vierte Yin-Yang Prinzip der Agile Security

Erschaffe eine Kultur der positiven IT-Security!