Teil 2: Herausforderungen des IoT – mehr als nur „viele kleine Computer“

Im ersten Teil unserer Artikelreihe „Internet der Dinge – Zurück zum Bigger Picture“ haben wir einen Blick in die Vergangenheit und Entstehung des Internet of Things (IoT) gewagt. Es wurde deutlich, dass der Grundgedanke aus weit mehr als nur dem simplen Verbinden von Geräten mit dem Internet besteht. Es handelt sich vielmehr um eine inzwischen jahrzehntealte Vision, die dem IoT eine zentrale Rolle in der heutigen und zukünftigen Entwicklung von Informationssystemen einräumt. Dieser Teil der Artikelreihe hat das Ziel, Licht in das Dunkel rund um die Herausforderungen im Einsatz von großen IoT-Umgebungen zu bringen. Hierzu wählen wir einen typischen hypothetischen Anwendungsfall, anhand dessen wir uns Überlegungen, Herausforderungen und typischen Probleme in derartigen Szenarien stellen.

Die Millionen-Geräte Challenge: Umweltmonitoring im Regenwald

Wenn man als Verbraucher neue IoT-Geräte kauft, ist der Aufwand diese in das eigene Heimnetzwerk zu integrieren gewöhnlich überschaubar. Hersteller haben sich viele Gedanken gemacht, wie man diesen Prozess etwa durch visuelle Unterstützung und Leitfäden in Smartphone-Apps möglichst schnell und einfach gestalten kann. Schwieriger wird das Ganze in vernetzten Produktionsanlagen und den Smart Factories der Zukunft. Um hier tausende von Geräten in Betrieb zu nehmen und gleichermaßen sicher und effizient bestehenden Netzen hinzuzufügen ist ein ganzheitliches Konzept vonnöten. Die Geräte müssen beispielsweise passend vorkonfiguriert werden, um die neuen Identitäten auf Basis kryptografischer Schlüssel dem bestehenden Identity- und Access-Management (IAM) hinzuzufügen. Außerdem muss die Kompatibilität der neuen Geräte mit möglicherweise jahrzehntealter Produktionstechnik sichergestellt werden. Von Vorteil ist in diesem Szenario jedoch, dass sich der Einsatz der Geräte sehr genau planen lässt, da Einsatzort, Kommunikationsschnittstellen und Funktionalität in der Regel frühzeitig feststehen.

Relativ unbekannt sind aktuell noch Szenarien, in denen diese Planbarkeit nicht mehr gegeben ist. Die Rede ist hier von sehr großflächigen IoT-Deployments, die sich beispielsweise über große Natur-Areale erstrecken, um Umweltdaten zu erfassen. Häufig werden derartige IoT-Anwendungsfälle als Wireless Sensor Networks (WSN) bezeichnet, da ihre Hauptaufgabe gewöhnlich in der Ermittlung von Zuständen durch Sensormessungen besteht.

Derartige Umweltdaten sind von Wissenschaftlern weltweit sehr begehrt. Die großflächige Erfassung von Windverhältnissen, Temperaturen und Witterung sowie Luftverschmutzung und Feinstaubbelastung bietet eine Basis für zahlreiche wissenschaftliche Analysen, seien es Studien zum Klimawandel oder zur Gesundheit von Menschen und dem Lebensraum von Tieren. Daher wird schon seit geraumer Zeit an Möglichkeiten geforscht, derartige Daten möglichst unkompliziert und sparsam, jedoch trotzdem großflächig und zuverlässig zu erheben.

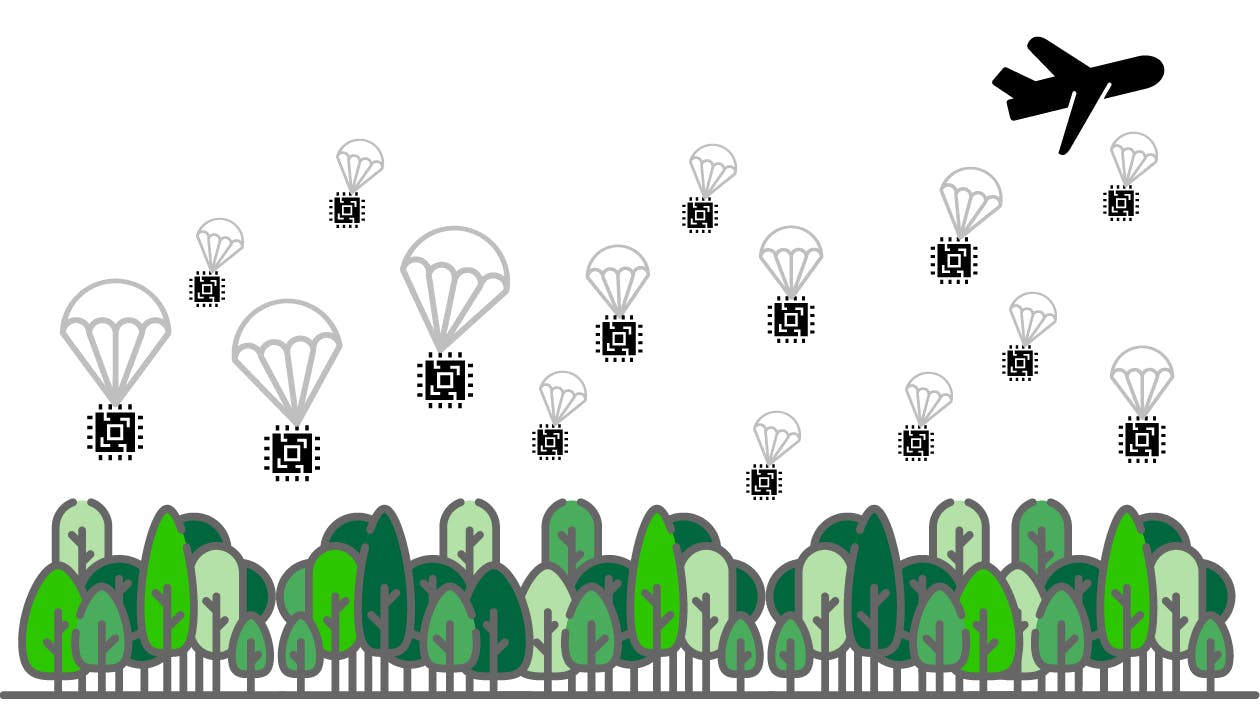

Ein erster Ansatz zur Umsetzung dieses Anwendungsfalls ist schnell gefunden. Dank modernster Technik können in großer Anzahl kleinste IoT-Geräte produziert werden, die jeweils autonom Daten sammeln. Die Geräte sollen dann in den gewünschten Arealen verteilt werden. Dies kann in unwegsamem Gelände beispielsweise dadurch geschehen, dass die Geräte aus einem Flugzeug abgeworfen werden. Sicher gelandet beginnen die Geräte, mit einer Stromquelle ausgestattet, ihre Aufgabe wahrzunehmen. Die ermittelten Messwerte werden anschließend in das Internet übertragen, wo sie ausgewertet werden können. Doch lässt sich diese Idee wirklich so unkompliziert umsetzen, wie es auf den ersten Blick scheint?

Von der Vision in die Realität: Das Sorgenkind Energiebedarf

Technisch sind solche Szenarien längst denkbar geworden. Noch vor einigen Jahren stellte der Energiehunger der eingebetteten Systeme eine Herausforderung dar, die den Einsatz dieser Geräte in einem nicht überwachten, autonomen Umfeld unwirtschaftlich machte. Die Ausstattung der Geräte mit externen Batterie-Packs für einen geplanten Einsatz von mehreren Jahren trieb sowohl die Kosten als auch die Größe der Geräte in die Höhe. Auch der Einsatz von Photovoltaik-Zellen war nicht zielführend, da die benötigte Fläche die verfügbare um ein Vielfaches überstiegen hätte.

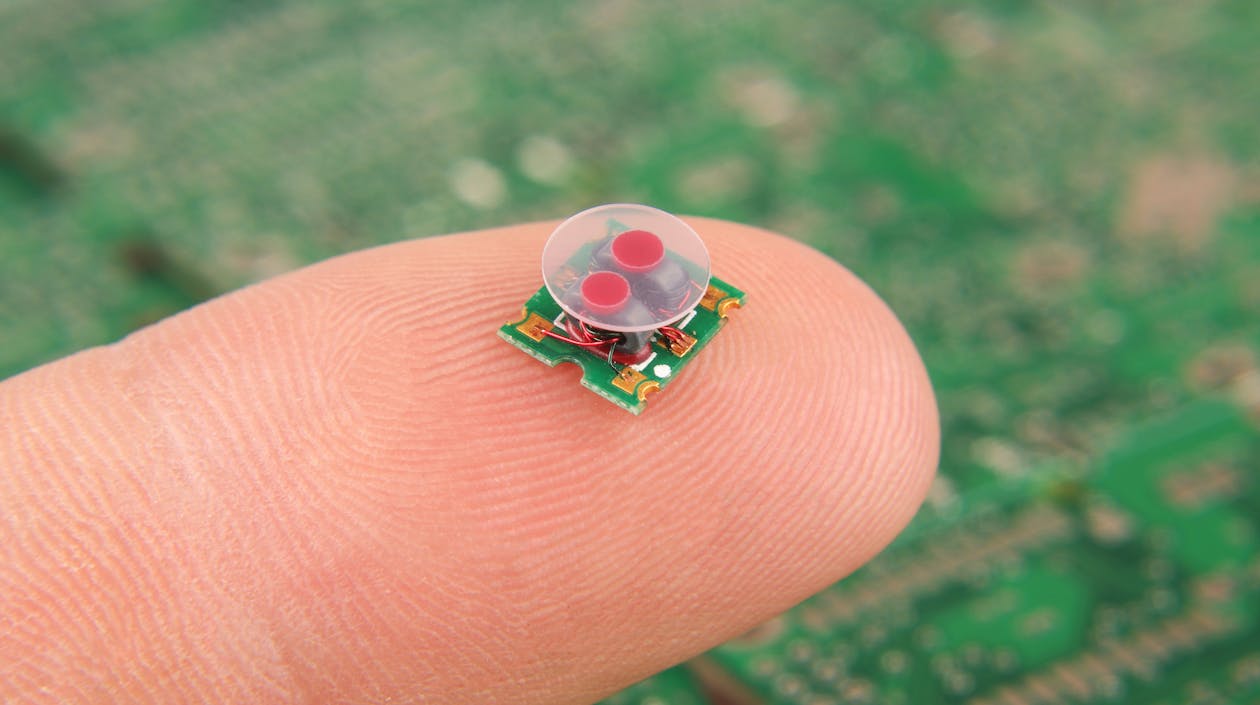

Inzwischen sind Schaltungsgrößen im Bereich von einigen Quadratmillimetern bis hin zum Mikrometer-Bereich möglich geworden (1). Durch die immer kleineren Strukturgrößen der Mikroprozessoren werden diese zunehmen energieeffizient und können ihren Stromverbrauch für mehrere Jahre aus Batterien decken, die sich größen- und kostentechnisch realisieren lassen. Die Vision des Erfinders von Smart Dust geht sogar so weit, dass die Mikrosensoren ihre benötigte Energie lediglich aus Sonnenlicht, Vibrationen und Temperaturunterschieden beziehen können (2).

Entscheidend für einen langjährigen Betrieb mit minimalen Ressourcen ist neben den eingesetzten Technologien jedoch die tatsächliche programmiertechnische Implementierung von Messroutinen und die Kommunikationsschnittstelle. Für Zeiten, in denen keine Messungen durchgeführt werden, bieten Prozessoren speziell dafür vorgesehene Tiefschlaf-Modi. So lässt sich beispielsweise durch die Nutzung des Low-Power Prozessors im beliebten Espressif ESP32 System-on-Chip (SoC) [3] der Stromverbrauch von bis zu 170 mA [4] unter Benutzung des IEEE802.11 Protokolls (WiFi) auf durchschnittlich 150-175 µA im Tiefschlafmodus senken. Auf diese Weise kann das Gerät beispielsweise als WiFi-Sensorknoten mit einer Lithium-CR123-Zelle etwa neun Monate betrieben werden, wenn zwischen einstündigen Tiefschlafphasen kurze Sendeintervalle von einer Sekunde Dauer durchgeführt werden [5]. Der tatsächliche Verbrauch ist stark davon abhängig, in welchen Intervallen Messungen durchgeführt und versendet werden und welches Funkprotokoll genutzt wird. Finden Sensormessungen auf maximal energieeffizienten Plattformen nur sehr selten statt und ist deren Energieverhalten optimal eingestellt, lassen sich durchaus Laufzeiten von mehreren Jahren realisieren.

Für die energiearme Übertragung über weite Strecken werden in der Regel speziell hierfür entwickelte drahtlose Kommunikationsprotokolle wie LoRaWan [6] genutzt. Diese haben sich zum Ziel gesetzt, den Anwendungsfall Messen und Regeln effizient umzusetzen. Das bedeutet, dass das Protokoll primär die Möglichkeit bieten soll, kleinste Datenpakete zu versenden, die beispielsweise die Messdaten eines Sensors oder einen Steuerbefehl für einen Aktuator wie einen Stellmotor beinhalten. Für derartige Daten genügen bereits wenige Bits, um die gewünschte Information zu encodieren. Durch die Nutzung eines geeigneten Frequenzbandes ist so problemlos die Übertragung über mehrere Kilometer Strecke möglich. Sind Netzwerke im Gegensatz dazu auf die breitbandige Übertragung von großen Datenmengen aufgelegt, geht das mit einer wesentlich geringeren Reichweite einher, da höhere Frequenzen genutzt werden. Ein Beispiel hierfür ist etwa das Videostreaming im WiFi-Heimnetzwerk, wo bereits auf der anderen Straßenseite die maximale Reichweite überschritten sein kann.

Data Delivery: Noch 87 Hops bis zum Ziel

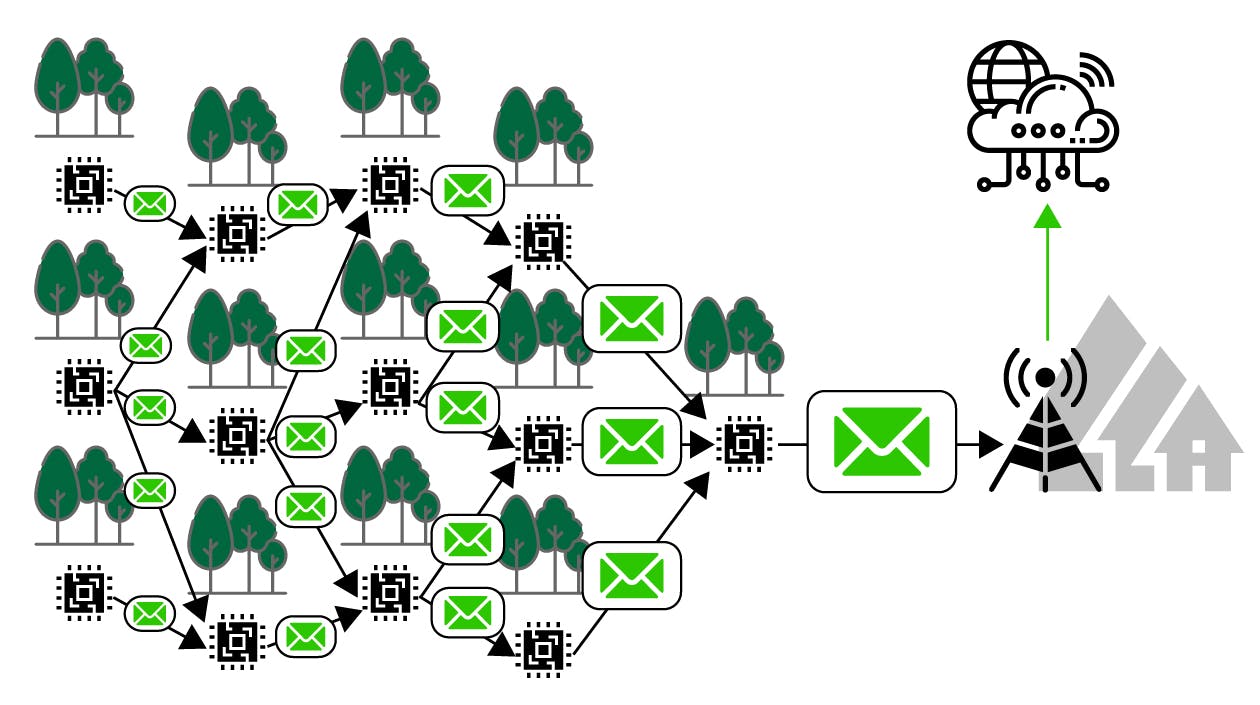

Zurück in unserem Regenwald-Beispiel reicht es jedoch nicht aus, die Geräte mit einem passenden Funkprotokoll auszustatten, um sie effizient mit dem Internet zu verbinden. Manche der Sensoren befinden sich möglicherweise hunderte von Kilometern von der Zivilisation entfernt, und können keine Direktverbindung herstellen. Daher müssen die Geräte auch untereinander kommunizieren, um beispielsweise die Informationen ihrer Nachbarn in die richtige Richtung weiterzuleiten.

Denkt man zurück an die nötige Energieeffizienz der Geräte, wird das Ausmaß dieser Herausforderung schnell klar. Es ist technisch nicht zielführend, dass jedes einzelne Gerät sämtliche Informationen aller Nachbarn in Reichweite an alle weiteren Nachbarn durchstellt, um irgendwann das Ziel zu erreichen. Ein solches Verhalten würde zu unzähligen Duplikaten von Messungen führen, die sich unkontrolliert durch das Netzwerk ausbreiten. Von den Tiefschlafphasen, die den Geräten wertvolle Energie sparen sollen, würde so nicht viel übrigbleiben.

Um das zu verhindern werden intelligente Routing- und Aggregationsverfahren eingesetzt. Da die Geräte zuvor aus einem Flugzeug geworfen wurden, ist die erste Schwierigkeit, dass direkte Nachbarn nicht bekannt sind. Hierzu finden in einem ersten Schritt Verfahren statt, um Nachbarn zu identifizieren. Sobald die Geräte ihren ungefähren Standort im Netzwerk ermittelt haben und weitere Nachbarn in Reichweite kennen, kann die Sammlung und das Routing von Nutz-Sensordaten beginnen. Um diese Schritte möglichst effizient zu gestalten, existieren intelligente Verfahren, wie die Datenmengen mehrerer Geräte auf ein Minimum reduziert werden können.In-Network Aggregation [7] bezeichnet den Ansatz, in welchem Geräte, die Messungen von verschiedenen Sensoren empfangen haben, diese zusammensetzen um eine geringere, aggregierte Datenmenge weitersenden zu können. Beispielsweise könnte die Temperaturmessung von 50 Sensoren, die sich über eine Fläche von einem Quadratkilometer erstreckt, von 50 Temperaturdaten und 50 Standortdaten zu einem Paket zusammengefasst werden, welches eine Fläche, einen einzelnen Temperaturwert (Durchschnitt der 50 Einzelwerte) und eine Angabe zur Varianz der Werte beinhaltet. Es ist unstrittig, dass durch dieses Vorgehen die Genauigkeit bzw. Auflösung der Messungen sinkt. Daher muss von Anwendungsfall zu Anwendungsfall individuell entschieden werden, bis zu welchem Grad Werte aggregiert werden sollen, und wie sich das auf Laufzeit und Kommunikationsverhalten des Netzwerkes auswirkt.

The missing piece: Vom Regenwald in das Internet

Wurden alle vorherigen Herausforderungen gemeistert, fehlt noch der letzte Schritt: Die Daten über das Internet verfügbar zu machen. Idealerweise existieren im Sensor-Netzwerk Geräte, die durch ihre Position im Netzwerk auch eine Verbindung zum Internet herstellen können. Dies kann beispielsweise über die Nutzung eins LoRaWAN-Gateways in städtischen Gebieten geschehen, dessen Zweck es ist, LoRaWAN-Signale aufzufangen und in das Internet weiterzuleiten. Dazu sind die Gateways in der Regel per Kabel mit dem Internet verbunden. Um auf die per LoRaWAN übermittelten Daten zuzugreifen, können Dienste wie TheThingsNetwork genutzt werden. Sollen die Daten vielen Forschern oder auch Privatpersonen offen bereitgestellt werden, können sie zusätzlich über Plattformen wie OpenSenseMap verfügbar gemacht werden.

Besteht keine Möglichkeit Sensordaten direkt in das Internet einzuspeisen, müssen weitere Technologien hinzugezogen werden. So können die Messungen etwa durch speziell dafür ausgerüstete Geräte per Satellitenverbindung in das Internet übertragen werden [8]. Diese Lösungen sind Gegenstand der aktuellen Forschung, da hier eine Vielzahl von Überlegungen getroffen werden müssen. Besonders wichtig ist auch hier eine Reduktion der Datenmenge durch sinnvolle Aggregation der Teildaten, da Satellitenverbindungen nicht zu vernachlässigende Kosten verursachen. In Zukunft wird die Herstellung einer Internetverbindung stark vereinfacht werden, da Projekte wie Starlink des US-Raumfahrtunternehmens SpaceX sich das ambitionierte Ziel gesetzt haben, über ein Satellitennetzwerk auch in entlegenen Gebieten der Erde ohne zusätzliche Infrastruktur einen schnellen und bezahlbaren Internetzugang bereitzustellen [9].

Darf’s sonst noch etwas sein?

In den vorhergehenden Abschnitten wurden verschiedene Herausforderungen angeschnitten, die auf dem Weg zum Betrieb von autonomen und dezentralen Wireless-Sensor-Netzwerken in den nicht erschlossenen Gebieten der Erde zunächst gelöst werden müssen. Die moderne Technik hält hier zahlreiche Lösungen bereit, welche Ideen wie diese in greifbare Nähe rücken lassen. Doch ein Themenbereich wurde bisher nicht betrachtet: Wie kann man derartige Netzwerke denn effizient vor Angreifern schützen? In den folgenden Teilen der Artikelreihe befassen wir uns mit genau dieser Frage, zunächst mit Blick auf die Sicherheit von IoT-Geräten allgemein und später in Bezug auf das Regenwald-Szenario.

[1] vgl. https://digitalimpactlabs.de/blog/smart-dust

[2] vgl. https://www.scinexx.de/dossierartikel/smart-dust-schlauer-staub/

[3] vgl. https://www.espressif.com/en/products/socs/esp32

[4] vgl. https://arduino-hannover.de/2018/07/25/die-tuecken-der-esp32-stromversorgung/

[5] vgl. https://www.elektroniknet.de/distribution/design-in/low-power-prozessor-im-esp32-minimiert-den-strombedarf.157330.2.html

[6] vgl. https://lora-alliance.org/about-lorawan

[7] vgl. https://www.cc.gatech.edu/grads/r/rocky/docs/rocky_netagg.pdf

[8] vgl. https://www.iis.fraunhofer.de/en/ff/kom/satkom/satellite_iot.html

[9] https://www.starlink.com

Lesen Sie weiter

Lesen Sie den nächsten Artikel oder kehren Sie zurück zur Gesamtübersicht.